VPN протоколи: PPTP – L2TP – OpenVPN – SSTP – IKEv2

Макар да става все по-очевидно, че повечето технологии за криптиране на VPN са сертифицирани и разработени от Националния институт по стандартизация и технологии (NSA), новите разкрития от страна на Едуард Сноудън, които показват, че NSA са работили в продължение на години по разработването на начини за разрушаване и кракване на тези технологии, са някак шокиращи. Това определено повдига въпроса „Надеждни ли са наистина тези VPN технологии“? За да намерим отговор на въпроса, решихме че е крайно време да напишем този материал.

Ще започнем с дискутирането на ключовите различия между VPN протоколите и как те засягат потребителите, преди да се потопим в основните концепции, замесени в криптографирането, и да погледнем как една NSA атака върху стандартите за криптиране се отразява на милионите потребители на VPN по света.

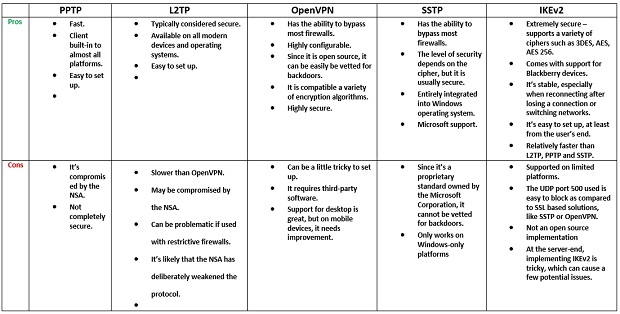

PPTP

Разработен от консорциум, основан от корпорацията Microsoft, Point-to-Point Tunneling изгражда виртуална частна мрежа върху dial-up мрежи, и от самото си създаване е стандартния протокол за VPN. Бидейки първият VPN протокол поддържан от Windows, PPTP предоставя защита, като разчита на множество методи за заверка, като MS_CHAP v2, който е най-обикновеният от всички.

Всяко подходящо за VPN устройство и платформа има наличен PPTP по подразбиране, и предвид това, че настройването му е относително лесно, той си остава първи избор, както за VPN доставчиците, така и за бизнеса. Също така, прилагането му изисква сравнително малко служебни ресурси, което го прави един от най-бързите VPN протоколи налични днес.

Макар и да използва 128-битово криптиране обаче, този протокол е доста уязвим откъм сигурността, с възможността декапсулирана MS-CHAP v2 заверка да е най-пагубна. Поради това, PPTP може да бъде кракнат за два дни. И макар пролуката да бе закърпена от Microsoft, самият технологичен гигант препоръчва на VPN потребителите да ползват SSTP или L2TP вместо това.

Тъй като PPTP е толкова несигурен, едва ли е изненада, че декриптирането на PPTP криптирани комуникации почти сигурно е стандарт в NSA. Въпреки това, още по-тревожен е фактът, че последните са декриптирали (или са напът да го сторят) огромни количества по-стари данни, които са били криптирани когато PPTP все още се смяташе за надежден протокол от експертите по сигурността.

Предимства

- Бърз.

- Вграден клиент в почти всички платформи.

- Лесен за настройване.

Недостатъци

- Компрометиран е от NSA.

- Не съвсем надежден.

L2TP и L2TP/IPsec

Layer 2 тунелен протокол, за разлика от други VPN протоколи, не предоставя никаква поверителност или криптиране на трафика, преминаващ през него. Поради това, той обикновено се имплементира със сюита от протоколи познати като IPsec, за да криптира данните преди предаване, предоставяйки на потребителите поверителност и сигурност. Всички съвременни съвместими с VPN устройства и операционни системи са с вграден L2TP/IPsec. Настройването е също толкова бързо и лесно като PPTP, но може да има и проблеми, тъй като протоколът използва UDP порт 500, който е лесна цел за блокиране от страна на NAT защитни стени. Следователно, може да се изисква препращане на порт, ако се използва със защитна стена.

Няма някакви големи уязвимости, асоциирани с IPsec криптирането, и все още може да е надеждно ако бъде приложено правилно. Въпреки това, разкритията на Едуард Сноудън ясно подсказват, че то е силно компрометирано от NSA. Джон Гилмор, който е един от основателите и специалист по сигурността в Electric Frontier Foundation, твърди, че е много вероятно протоколът да е бил целенасочено отслабен от NSA. Още повече, предвид това, че LT29/IPsec протоколът капсулира данните два пъти, той не е толкова ефикасен в сравнение със SSL базираните решения, и следователно е малко по-бавен от другите VPN протоколи.

Предимства

- Обикновено се определя като надежден.

- Наличен на всички модерни устройства и операционни системи.

- Лесен за настройване.

Недостатъци

- По-бавен от OpenVPN.

- Може да бъде компрометиран от NSA.

- Може да бъде проблематичен ако се използва с ограничаващи защитни стени.

- Вероятно е NSA преднамерено да са отслабили протокола..

OpenVPN

Сравнително нова технология с отворен код, OpenVPN използва SSLv3/TLSv1 протоколи и OpenSSL библиотека, ведно с комбинация от други технологии, за да предостави на потребителите надеждно и силно VPN решение. Протоколът предлага подробно конфигуриране и работи най-добре на UDP порт, но може да се настрои да работи също и на всеки друг порт, което прави изключително трудно за Google и други подобни услуги да го блокират.

Друго чудесно предимство на този протокол е, че неговата OpenSSL библиотека поддържа разнообразни криптографски алгоритми, като 3DES, AES, Camellia, Blowfish, CAST-128 и други, въпреки че Blowfish или AES се използват изключително от VPN доставчиците. OpenVPN идва с вградено 128-битово Blowfish криптиране. То обикновено се смята за надеждно, но има също и някои известни слабости.

Когато става дума за криптиране, AES е най-новата достъпна технология и се смята за „златен стандарт“. Това е така, просто защото няма известни слабости, дотолкова, че е приета от правителството на САЩ и правителствените агенции, които я използват за защита на „надеждна“ информация. Тя може да се справя с по-големи файлове сравнително по-добре от Blowfish, благодарение на нейния 128-битов размер на блока в сравнение с 64-битовия блоков размер на Blowfish. Въпреки това, и двете технологии са сертифицирани по NIST шифри, и макар вече да са широко разпознаваеми като проблематични, има някои конкретни проблеми с тях, които ще разгледаме по-долу.

Първо, колко бързо работи OpenVPN протоколът зависи от нивото на използваното криптиране, но обикновено е по-бърз от IPsec. Макар вече OpenVPN да е протоколът по подразбиране за VPN връзка за повечето VPN услуги, той все още не се поддържа от всички платформи. Поддържа се обаче от всички софтуерни продукти от трети страни, което включва Android и iOS.

Относно настройването, то е малко по-усложнено от това на L2TP/IPsec и PPTP, особено когато се използва общият OpenVPN софтуер. Не само, че трябва да свалите и инсталирате клиента, но трябва също да настроите допълнителни конфигурационни файлове, което изисква проучване. Няколко VPN доставчици се сблъскват с този конфигурационен проблем предвид наличието на персонализирани VPN клиенти.

Взимайки предвид всички тези фактори обаче, както и предоставената от Едуард Сноудън информация, изглежда OpenVPN нито е бил отслабен, нито компрометиран от NSA. Той също така се смята за имунизиран срещу атаки от страна на NSA, поради това, че използва краткотраен обмен на ключове. Безспорно, никой не е наясно с пълните възможности на NSA, но наличните данни и чисто математически зависимости сочат, че най-вероятно OpenVPN в комбинация със силен шифър, е единственият VPN протокол, който може да се смята за надежден.

Предимства

- Може да заобикаля повечето защитни стени.

- Позволява подробно конфигуриране.

- Тъй като е с отворен код, лесно може да бъде проверен за задни вратички.

- Съвместим е с множество алгоритми за криптиране.

- Изключително надежден.

Недостатъци

- Може да е малко сложен за настройване.

- Изисква софтуер от трети страни.

- Поддръжката за настолни системи е отлична, но за мобилни устройства се нуждае от подобрения.

SSTP

Представен за първи път от корпорацията Microsoft във Сервизен пакет 1 на Windows Vista, тунелният протокол за защитени сокети (SSTP) вече е наличен за SEIL, Linux и RouterOS, но все още е ориентиран предимно към Windows базирани системи. Предвид това, че използва SSL v3, той предоставя предимства, сходни с тези на OpenVPN, като например способността да предотвратява проблеми на NAT защитни стени. SSTP е стабилен и лесен за ползване VPN протокол, отчасти защото е интегриран в Windows.

Той обаче си остава патентован стандарт, собственост на Microsoft. Макар технологичният гигант да има история на сътрудничество с NSA, съществуват и теории за вградени в операционните системи Windows задни вратички. Ето защо този протокол не буди такова доверие както други стандарти.

Предимства

- Може да заобикаля повечето защитни стени.

- Нивото на сигурност зависи от шифъра, но обикновено е надеждно.

- Изцяло интегриран в операционната система Windows.

- Поддръжка от Microsoft.

Недостатъци

- Предвид това, че е патентован стандарт, собственост на корпорацията Microsoft, не може да бъде проверен за задни вратички.

- Работи само на Windows-базирани платформи.

IKEv2

IPsec базираният тунелен протокол, Internet Key Exchange Version 2, е разработен съвместно от Cisco и Microsoft, и е интегриран в 7-ма версия и тези след нея на Windows платформите. Той идва със съвместими и разработени версии за Linux и множество други платформи, и също така поддържа Blackberry устройства.

Наричан от Microsoft VPN Connect, той е добър в автоматичното възстановяване на VPN свързаност при временно разпадане на интернет връзката. Мобилните потребители имат най-голяма полза от IKEv2, предвид това, че Mobility и Multi-homing протоколите предлагани от този стандарт, правят смяната на мрежи изключително гъвкава. Освен това, той също така е отличен стандарт за Blackberry потребители, тъй като IKEv2 е измежду малкото VPN протоколи, които поддържат Blackberry устройства. Макар IKEv2 да е наличен за сравнително малко платформи в сравнение с IPsec, той се смята за еднакво добър по отношение на стабилност, сигурност и производителност.

Предимства

- Изключително надежден – поддържа многообразие от шифри като 3DES, AES, AES 256.

- Идва с поддръжка на Blackberry устройства.

- Стабилен е, особено при възстановяване на свързаността при разпадане на връзката или при прехвърляне от една мрежа на друга.

- Лесен е за настройване, поне от страната на обикновения потребител.

- Сравнително по-бърз от L2TP, PPTP и SSTP.

Недостатъци

- Поддържа се на ограничен брой платформи.

- Използваният UDP 500 порт е лесен за блокиране в сравнение със SSL базираните решения, като SSTP или OpenVPN.

- Не е с отворен код.

- От страната на сървърите, изпълнението на IKEv2 е доста усложнено, което може да доведе до няколко потенциални проблема.

Проблеми

За да разберете криптирането, трябва да схванете няколко ключови концепции, всяка от които ще разгледаме по-долу.

Дължина на криптиращия ключ

Най-грубият начин за определяне на времето, нужно за разбиване на даден шифър, е известен като дължина на ключа, който представлява прости числа съставени от единици и нули, които се използват в шифъра. По същия начин, задълбоченото търсене на ключ (или брутални силови атаки) е най-грубата форма на атака върху даден шифър, когато опитвате всяка възможна комбинация до откриването на правилната. По отношение на дължината на ключа, нивото на криптиране използвано от VPN доставчиците е между 128 и 256 бита. По-високи нива се използват за удостоверяване автентичността на данни и при използване на Handshake протокола, но това означава ли, че 256-битовото криптиране е по-добро от 128-битовото?

За да намерим отговор на този въпрос, нека погледнем няколко статистически данни.

- За да се разбие надеждно 128-битов шифриращ ключ, са нужни 3.4x10(38) операции.

- За да се разбие надеждно 256-битов шифриращ ключ, е нужна 2(128) пъти повече изчислителна мощ в сравнение със 128-битов шифриращ ключ.

- Бруталната атака на 256-битов шифриращ ключ изисква 3.31 x 10(65) операции, което почти се равнява на броя на атомите във Вселената.

- Fujitsu K, най-бързият суперкомпютър за 2011, постигна Rmax скорости до 10.51 петафлопа. Взимайки тази стойност предвид, да разбие 128-битов AES ключ по силовия метод, би му отнело приблизително около 1 милиард години.

- NUDT Tianhe-2, най-бързият суперкомпютър в света за 2013, регистрира Rmax скорости до 33.86 петафлопа. Това е почти 3 пъти по-голяма бързина от тази на Fujitsu K, и за да разбие 128-битов AES ключ по силовия метод, би му отнело приблизително около една трета от 1 милиард години.

Допреди новите разкрития на Едуард Сноудън, масово се ширеше убеждението, че 128-битовото криптиране е непробиваемо по силовия метод, и че това ще остане така през следващите 100 и повече години. Предвид факта обаче с какъв необозрим ресурс разполага NSA, доведе до това, няколко експерта и системни администратори по света да обновят дължината на шифриращите ключове. Заслужава си да споменем, че правителството на САЩ използва 256-битово криптиране, за да обезпечи сигурността на важни данни (128-битово криптиране се използва за рутини нужди). Въпреки това обаче, дори и при използването на този метод, AES, може да създаде известни проблеми.

Шифри

Шифрите представляват математически алгоритми, които се използват за криптиране, тъй като слабите алгоритми са уязвими откъм хакерски атаки, като им позволяват лесно да разбиват криптирането. Blowfish и AES са безспорно шифрите, на които потребителите на VPN е най-вероятно да се натъкнат. Освен това, RSA се използва за криптиране и декриптиране на шифроващите ключове, докато SHA-1 и SHA-2 се използват за разпознаване на данни като остаряла функция.

Днес обаче, AES се счита за най-надеждния шифър за VPN, дотолкова, че приемането му от страна на правителството на САЩ се отрази значително на популярността и възприемането му като много надежден. Има причини да се вярва обаче, че това доверие може да е неоправдано.

NIST

SHA-1, SHA-2, RSA и AES, всички те са сертифицирани или разработени от Националния институт по стандартизация и технологии на САЩ (NIST), който е институция, работеща в тясно сътрудничество с NSA за разработването на нейните шифри. Сега като знаем за системните опити от страна на NSA за изграждане или отслабване на задни вратички в стандартите за криптиране, със сигурност има смисъл от повдигането на въпроси относно интегритета на NIST алгоритмите.

Макар NIST винаги да са отричали да са извършвали каквито и да е злодеяния (иначе казано преднамерено отслабване на криптографски стандарт) и да са се опитвали да увеличат публичното доверие, канейки хора да вземат участие в предстоящите им стандарти свързани с криптиране, NSA бе обвинена от New York Times за заобикаляне на одобрен от NIST стандарт за криптиране, чрез подриване на публичния процес на разработване и чрез въвеждане на неоткриваеми задни вратички, с цел отслабване на алгоритмите.

На 17 септември 2013, недоверието нарасна още повече, след като на потребителите бе тайно съобщено от RSA Security, да спрат да използват конкретен алгоритъм за криптиране, тъй като в него имало пролука, умишлено поставена от NSA.

Още повече, за един от стандартите за криптиране Dual EC DRBG, създаден от NIST, се шири мнението, че е бил несигурен в продължение на години, дотолкова, че попада в полезрението на технологичния университет в Нидерландия през 2006. Въпреки тези поводи за сериозно безпокойство обаче, там където NIST води, индустрията охотно я следва, най-вече поради факта, че спазването на стандартите на NIST е изискване за спечелване на договори от страна на правителството на САЩ.

Имайки предвид, че стандартите на NIST са вездесъщи по цял свят, през всички сфери на бизнеса и индустрията, свързани с поверителността, като например VPN индустрията, всичко това може да изглежда доста обезсърчително. След като много е заложено на тези стандарти, експертите в сферата на криптографията не показват желание да се заемат с проблема. Единствената компания, която го направи, Silent Circle, избра да преустанови пощенската си услуга Silent Mail, вместо да я види компрометирана от NSA, и обяви, че отказва да се съобразява със стандартите на NIST през ноември 2013.

Благодарение на отразяването на този проблем, малкият, но въпреки това иновативен VPN доставчик, LiquidVPN, започна тестове и експерименти с нестандартизирани от NIST шифри. Това обаче е единственият VPN доставчик, за който знаем, че поема в тази посока. Следователно, засега ще трябва да се опитате да извлечете най-доброто от 256-битовото AES криптиране, което към момента е най-добрият наличен стандарт за криптиране.

NSA атаки, насочени към криптирането с RSA ключове

Едно от последните разкрития на Едуард Сноудън показва, че програма с кодово име „Cheesy Name“, е била разработена да набелязва криптиращи ключове, наречени „сертификати“, които може да са изложени на риск от разбиване от суперкомпютрите в GCHQ. Това определено предполага, че тези сертификати, които обикновено са защитени с 1024-битово криптиране, са по-слаби отколкото сме предполагали, и лесно могат да бъдат декриптирани, при това, доста по-бързо отколкото са очаквали от GHCQ и NSA. Един път декриптирани, целият минал и предстоящ обмен ще бъде компрометиран, чрез използване на перманентен личен ключ за декриптиране на всички данни.

В резултат на това, няколко форми на криптиране, които са зависими от временни ключове и сертификати трябва да се смятат за нефункциониращи, включително TLS и SSL. Това ще има огромен ефект върху целия HTTPS трафик. Все пак има и добри новини. OpenVPN, който използва временни ключове, не би трябвало да бъде засегнат от това. Защо? Защото за всяка обмяна се генерира нов ключ, следователно на сертификатите не се дава шанс да се утвърдят.

Дори някой да успее да се добере до личен ключ на даден сертификат, декриптирането на комуникацията просто няма да е възможно. С атака от типа „посредник в средата“ (MitM), може да е възможно да се вземе на мушка OpenVPN връзка, но тя трябва да бъде специално взета под прицел, а и личния ключ трябва също така да бъде компрометиран. Откакто новината, че GHCQ и NSA са в състояние да разбиват 1028-битово криптиране стана публично достояние, доста VPN доставчици вдигнаха рязко нивата си на криптиране на 2048 бита, и дори на 4096 бита.

Perfect Forward Secrecy

Друга добра новина е, че решението на този проблем, дори за TLS и SSL връзки, не е толкова трудно ако уебсайтовете започнат да включват Perfect Forward Secrecy системи, при които за всяка сесия се генерира нов личен криптиращ ключ. За съжаление, поне до този момент, единствената голяма интернет компания включила системата Perfect Forward Secrecy е Google.

В края на този материал, бихме искали да последвате мъдрите думи на Едуард Сноудън, че криптирането работи криптосистемите трябва да се включат за подобряване на сигурността. Какъв е изводът, който следва да си направите от този материал? Всъщност е много прост. OpenVPN е най-надеждният наличен протокол и VPN доставчиците трябва да продължат да работят по утвърждаването и прилагането му. Би било просто чудесно, ако доставчиците започнат да се отказват от NIST стандартите, но за това определено ще трябва да почакаме.

- PPTP е крайно несигурен. Той вече е компрометиран от NSA и дори Microsoft го изостави, ето защо би следвало да се избягва изцяло. Макар вероятно да намерите съвместимостта му с различни платформи и лесни настройки привлекателни, помнете, че потребителите могат да получат много от тези предимства и значително по-добро ниво на защита, като използват L2TP/IPsec.

- Като става дума за по-широка употреба, L2TP/IPsec е правилното VPN решение за вас, въпреки че е бил значително отслабен и компрометиран от NSA. ако търсите бърза за настройване VPN услуга обаче, която не изисква допълнителен софтуер, L2TP/IPsec все пак е полезен, особено за мобилни устройства, където поддръжката на OpenVPN остава колеблива.

- Въпреки необходимостта от сваляне и инсталиране на софтуер от трета страна на всички платформи, OpenVPN безспорно е най-доброто VPN решение за всички ваши нужди. Той е бърз, надежден и макар настройването му да отнема малко повече време, високото ниво на защита и поверителност, което ще ви предостави при сърфиране в интернет, определено си струва.

- IKEv2също е бърз и надежден протокол ако се използва заедно с решения с отворен код, особено за мобилни потребители, благодарение на способността му да се свързва отново автоматично при разпадане на връзката ви. Освен това, тъй като е един от малкото VPN протоколи, които поддържат Blackberry устройства, той със сигурност е най-добрата опция, с която разполагате.

- SSTP предоставя на потребителите почти същите предимства, които предлага и една OpenVPN връзка, но само за базирани на Windows платформи. Ето защо, ще го намерите много по-добре интегриран в операционната система Windows от другите VPN протоколи. Той обаче далеч не се поддържа от всички VPN доставчици, поради това ограничение, а и поради факта, че Microsoft има продължително и добро сътрудничество с NSA, SSTP е протокол, на който нямаме особено доверие.

Накратко, би следвало винаги когато е възможно да ползвате OpenVPN, докато за мобилни устройства, добра опция е IKEv2. Като бързо решение, L2TP би се доказал като достатъчен, но предвид растящия брой OpenVPN мобилни приложения, ние все пак предпочитаме OpenVPN пред всички други протоколи.

Моля, коментирайте как да подобрим тази статия. Вашето мнение е важно!